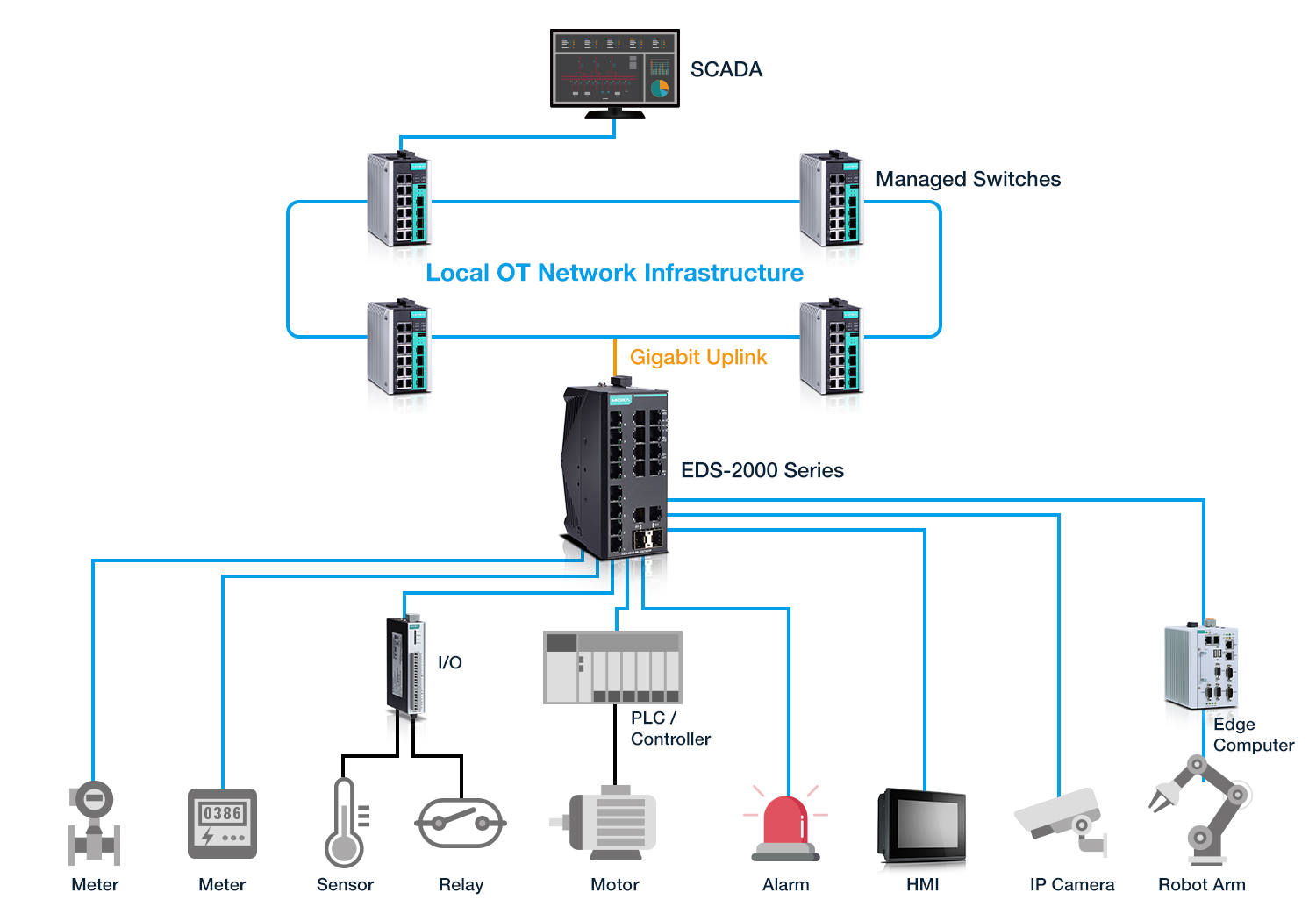

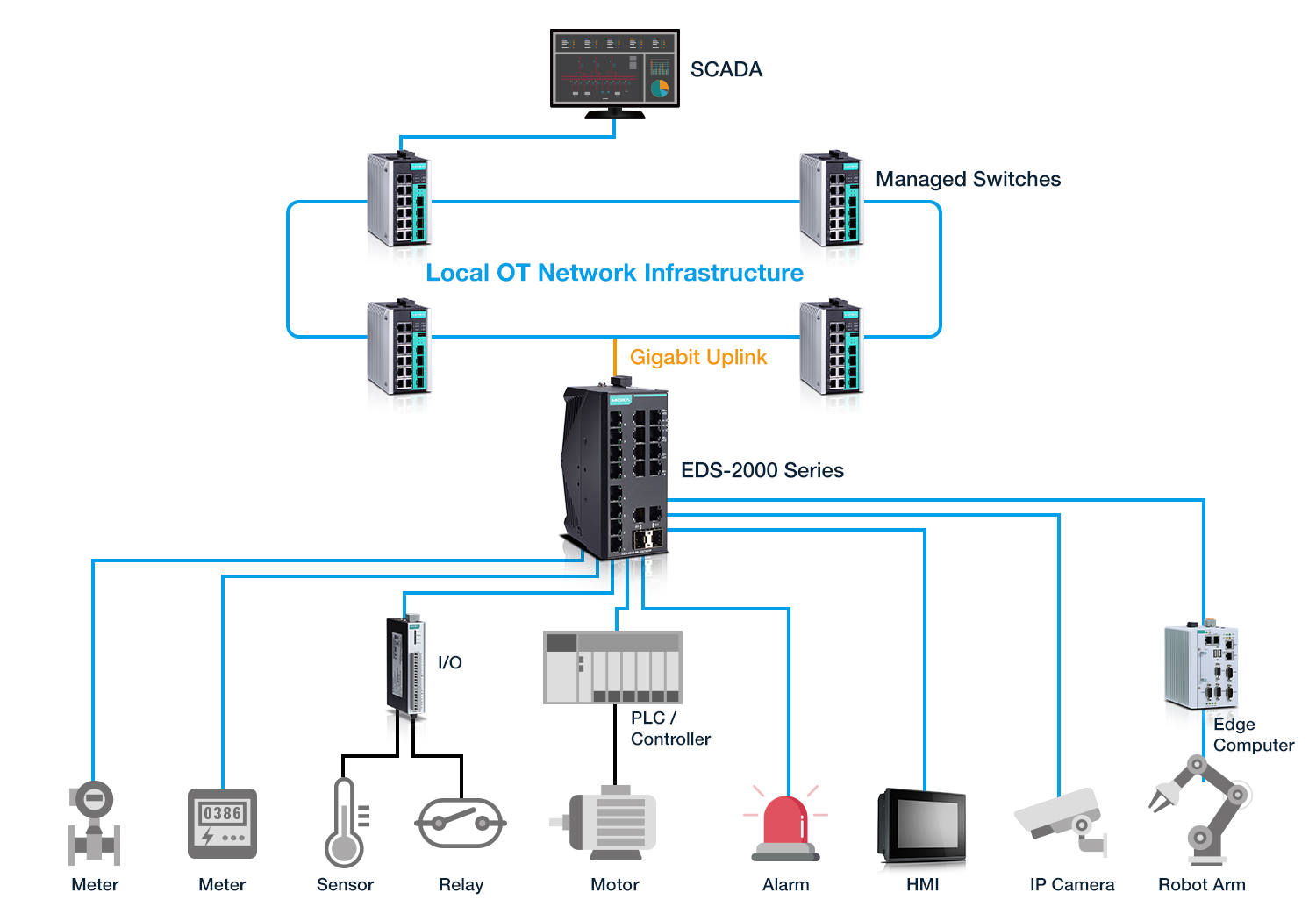

EDS-2000 비관리형 이더넷 스위치 시리즈는 공장 자동화와 공정 자동화(factory automation, process automation), 석유 및 가스, 지능형 운송, 에너지 관리, 광업 등과 같은 대부분의 산업 자동화 현장에서 사용할 수 있어 신속하고 안정적으로 네트워크 구축을 빠르게 구현할 수 있습니다.

산업 자동화 기술이 계속 발전하고 개선됨에 따라, 기존 설비를 변경 또는 확장을 하거나 새로운 시설을 지을 때 네트워크 인프라의 요구 사항은 끊임없이 변화하고 있습니다.

비관리형 이더넷 스위치 EDS-2000 시리즈는 시간과 노력을 절약하는 동시에 변화하는 연결 요구 사항에 발맞추기 위해 5~18개의 포트와 기가비트 콤보 포트 옵션이 포함되어 있으며, 설치만 하면 잊어도 되는(install-and-forget, 뛰어난 내마모성 및 내부식성을 갖춘 성능을 이르는 신조어) 내구성과 초소형 사이즈로 설계의 유연성, 안정성 및 비용 효율성에 대한 요구사항을 지속적으로 충족하는 제품군입니다.

EDS-2000 시리즈는 2020년 출시 이래 미국과 일본의 산업자동화 엔지니어들로부터 폭넓은 긍정적인 인정을 받고 있습니다.

EDS-2000 비관리형 이더넷 스위치 시리즈는 공장 자동화와 공정 자동화(factory automation, process automation), 석유 및 가스, 지능형 운송, 에너지 관리, 광업 등과 같은 대부분의 산업 자동화 현장에서 사용할 수 있어 신속하고 안정적으로 네트워크 구축을 빠르게 구현할 수 있습니다.

| 시리즈 |

|---|

| 이더넷 포트 |

| 기가비트 포트 |

| 광 포트 |

| 광 전송거리 |

| 크기 (W x D x H) |

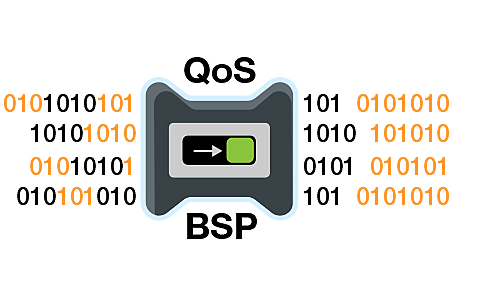

| QoS (Quality of Service) |

| BSP (Broadcast Storm Protection) |

| Per Port Break Alarm |

| Power Failure Alarm |

| 인증 |

| 재질 |

| 동작온도 |

엔트리 레벨(일반 자동화 환경) |

메인스트림 레벨(산업 자동화 환경) |

|||

|---|---|---|---|---|

| Flexibility | ||||

| 5 | 8 | 10 | 16 | 18 |

| - | - | 2 | - | 2 |

| - | 1* | 2 | 2 | 2 |

| - | 4 ~ 40km | 300m ~ 120km | 4 ~ 80km | 300m ~ 120km |

| 18 x 81 x 65mm | 36 x 81 x 65mm | 36 x 135 x 95mm | 표준 모델 36 x 135 x 95mm 광 모델 58 x 135 x 95mm |

56 x 135 x 95mm |

| Easy Deployment | ||||

| √ | √ | √ | √ | √ |

| √ | √ | √ | √ | √ |

| - | - | √ | √ | √ |

| - | - | √ | √ | √ |

| Reliability | ||||

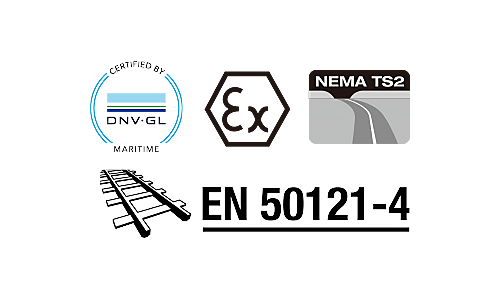

| - | - | IECEx, C1D2, ATEX Zone 2, DNV GL, NEMA TS2 | ||

| Metal Housing (Plastic Housing EDS-2005-ELP) |

Metal Housing (Plastic Housing EDS-2008-ELP) |

Metal Housing | Metal Housing | Metal Housing |

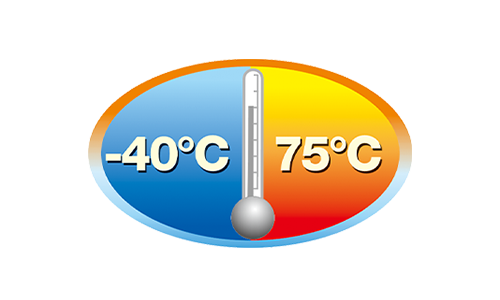

| -10 ~ 60°C (14 ~ 140°F) T-model: -40 ~ 75°C (-40 to 167°F) |

||||

* 일부 모델만 해당